Российские хакеры атакуют UA пользователей с помощью Microsoft KMS

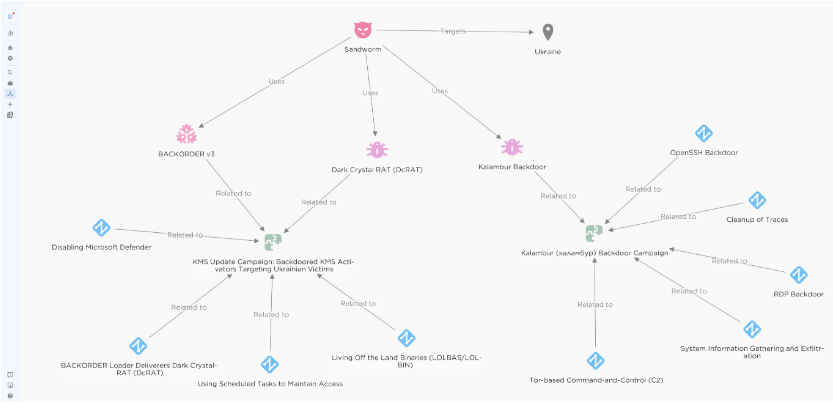

Microsoft подсчитала, что 70% программного обеспечения в государственном секторе Украины было нелицензионным, тенденция, вероятно, усугубилась экономическими трудностями из-за продолжающейся войны. Многие пользователи, включая предприятия и критически важные организации, обратились к пиратскому программному обеспечению из ненадежных источников, предоставив таким противникам, как Sandworm (APT44), прекрасную возможность для внедрения вредоносного ПО в широко используемые программы. Эта тактика позволяет осуществлять крупномасштабный шпионаж, кражу данных и компрометацию сетей, напрямую угрожая национальной безопасности Украины, критически важной инфраструктуре и устойчивости частного сектора.

Загрузчик Доставка Dark Crystal RAT (DcRAT)

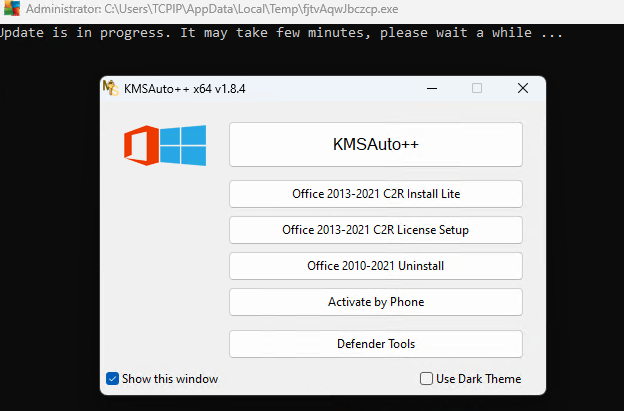

Инструмент активации KMS отображает поддельный интерфейс активации Windows при запуске. Между тем, загрузчик BACKORDER на основе GO злоумышленника инициализируется в фоновом режиме, позволяя вредоносным операциям продолжаться незамеченными против Защитника Windows.

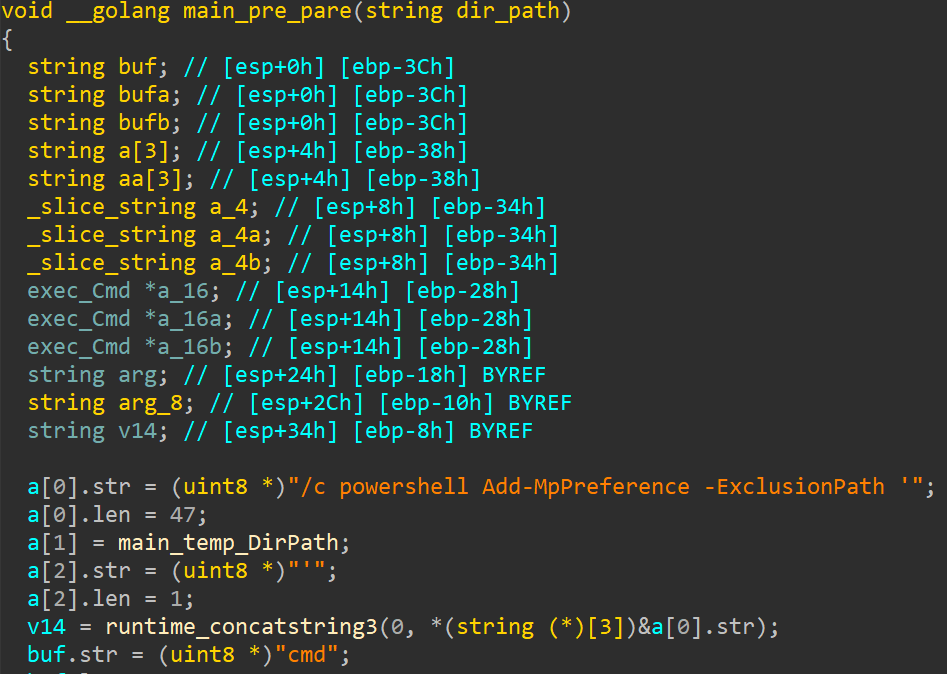

Загрузчик BACKORDER отключает Защитник Windows и добавляет правила исключения к определенным папкам с помощью команды

powershell.exe -Command Add-MpPreference –ExclusionPath <Путь к папке> , подготавливая систему жертвы к финальной загрузке DcRAT.

После заражения DcRAT kms2023.exe [11] устанавливает удаленное соединение с сервером управления и контроля onedrivepack[.]com/pipe_RequestPollUpdateProcessAuthwordpress.php , который, скорее всего, управляется злоумышленником. Вредоносная программа DcRAT переносит следующие данные с компьютера жертвы на сервер управления и контроля, контролируемый злоумышленником:

- Скриншот устройства

- Нажатия клавиш жертвы

- Файлы cookie браузера, история и сохраненные учетные данные

- Учетные данные популярных FTP-приложений

- Системная информация, такая как имя хоста, имена пользователей, настройки языка и установленные приложения

- Сохраненные данные кредитной карты

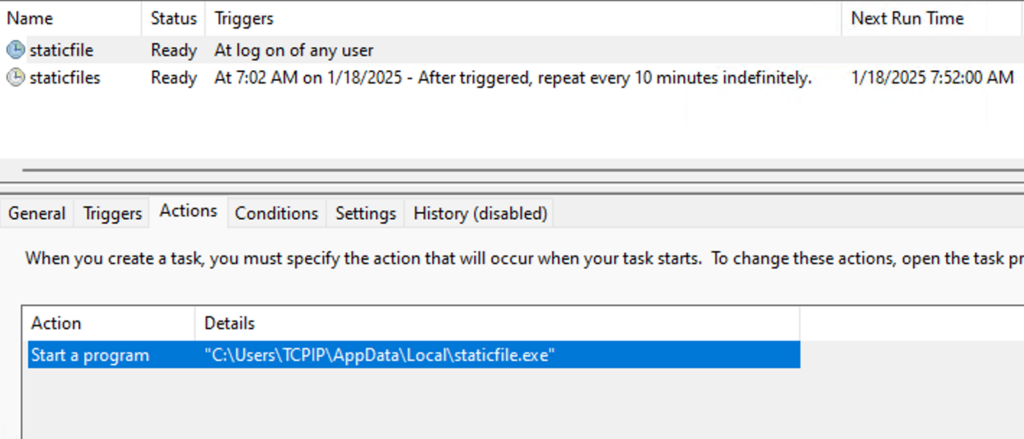

Использование запланированных задач для поддержания доступа

Заключение:

от пиратского ПО до компрометации критической инфраструктуры на Украине

Sandworm (APT44) распространяет троянизированное пиратское программное обеспечение через украиноязычные форумы, сайты warez и другие незаконные платформы обмена программным обеспечением. Эта оценка основана на нескольких источниках, указывающих на такую активность [9] , но с некоторыми пробелами в данных, связанных с новыми кампаниями, которые не позволяют повысить уровень уверенности. Учитывая высокий уровень пиратства в Украине и экономические ограничения [16] , эти каналы, вероятно, служат слабыми местами для первоначальных векторов заражения. Согласно отчету Business Software Alliance (BSA) за 2018 год [17] , уровень пиратства программного обеспечения в Украине составлял около 80%, что делает его одним из самых высоких в Европе.

Внедряя вредоносное ПО в пиратские активаторы Windows, поддельные обновления и взломы программного обеспечения, Sandworm, скорее всего, получил доступ к домашним пользователям, предприятиям и, возможно, правительственным сетям. Результаты CERT-UA показывают, что этот метод уже использовался по крайней мере в одном подтвержденном инциденте [18] .

3 апреля 2023 года CERT-UA сообщил [19] , что сотрудник украинской коммунальной компании установил пиратскую версию Microsoft Office, неосознанно запустив вредоносное программное обеспечение DarkCrystal RAT и DWAgent Remote Monitoring and Management (RMM). Это дало злоумышленникам несанкционированный доступ к устройствам информационно-коммуникационной системы (ICS) компании, что создало прямую угрозу для операционных технологий (OT). Хотя о серьезных сбоях публично не сообщалось, инцидент подчеркивает риск, связанный с троянизированным программным обеспечением в критических инфраструктурных средах.

Используя троянизированное программное обеспечение для проникновения в среды ICS, Sandworm (APT44) продолжает демонстрировать свою стратегическую цель — дестабилизацию критической инфраструктуры Украины в поддержку российских геополитических амбиций. Эта тактика соответствует более широкой стратегии гибридной войны Москвы, где кибероперации дополняют кинетическое и экономическое давление с целью подрыва украинского суверенитета.

MITRE TTP

| T1204.002 – Выполнение пользователем: вредоносный файл |

| T1059.001 – Интерпретатор команд и сценариев: PowerShell |

| T1218.011 – Выполнение подписанного двоичного прокси: Rundll32 |

| T1569.002 – Системные службы: Выполнение служб |

| T1053.005 – Запланированная задача/задание: Запланированная задача |

| T1548.002 – Механизм контроля злоупотреблений повышением прав: обход контроля учетных записей пользователей |

| T1562.001 – Ослабление защиты: отключение или изменение инструментов |

| T1218 – Подписанное двоичное прокси-исполнение |

| T1070.004 – Удаление индикатора на хосте: удаление файла |

| T1555.003 – Учетные данные из веб-браузеров |

| T1056.001 – Захват ввода: кейлоггер |

| T1082 – Обнаружение системной информации |

| T1021.001 – Удаленные службы: протокол удаленного рабочего стола (RDP) |

| T1021.004 – Удаленные службы: SSH |

| T1113 – Снимок экрана |

| T1005 – Данные из локальной системы |

| T1090.003 – Прокси: многоадресный прокси |

| T1071.001 – Протокол прикладного уровня: веб-протокол |

| T1105 – Передача входного инструмента |

| T1041 – Эксфильтрация по каналу C2 |