CVE-2025-0411: Украинские организации подверглись атакам нулевого дня и гомоглифа

Краткое содержание

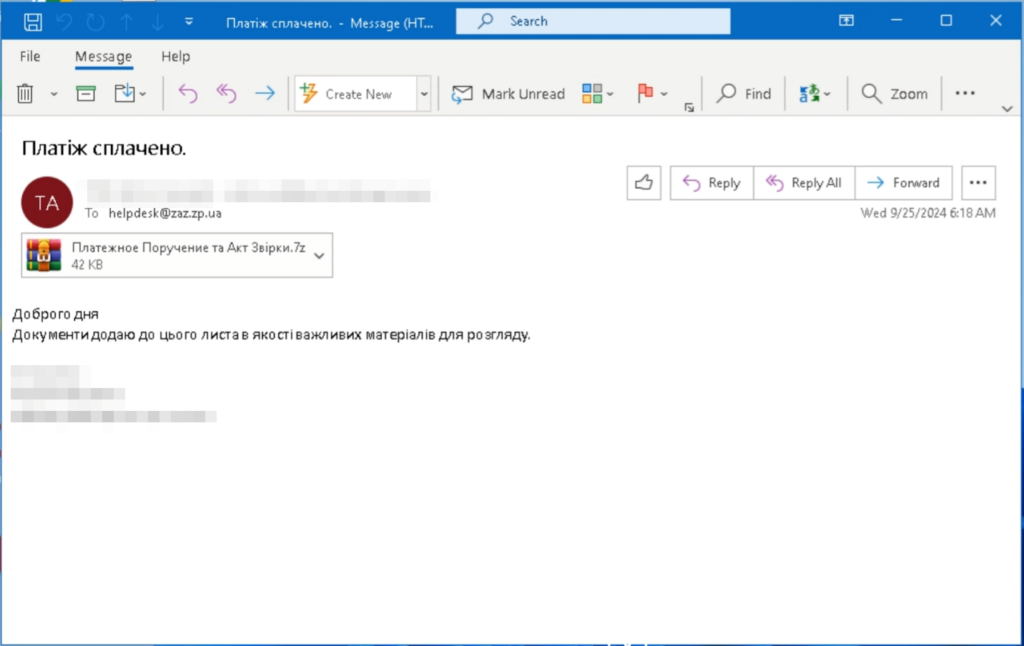

- В сентябре 2024 года группа по поиску угроз Trend Zero Day Initiative™ (ZDI) обнаружила эксплуатацию уязвимости нулевого дня 7-Zip, используемой в вредоносной кампании SmokeLoader, нацеленной на украинские организации.

- Уязвимость CVE-2025-0411 была раскрыта создателю 7-Zip Игорю Павлову, что привело к выпуску исправления в версии 24.09 30 ноября 2024 года.

- CVE-2025-0411 позволяет обходить защиту Windows Mark-of-the-Web путем двойного архивирования файлов, тем самым предотвращая необходимые проверки безопасности и позволяя выполнять вредоносный контент.

- Уязвимость активно эксплуатировалась российскими киберпреступными группировками с помощью фишинговых кампаний, в ходе которых использовались атаки с использованием омоглифов для подмены расширений документов и обмана пользователей и операционной системы Windows с целью запуска вредоносных файлов.

- Вероятно, уязвимость была использована для проведения кибершпионажа против украинского правительства и гражданских организаций в рамках продолжающегося российско-украинского конфликта.

- Мы даем рекомендации организациям по упреждающей защите своих систем. Это включает обновление 7-Zip как минимум до версии 24.09, реализацию строгих мер безопасности электронной почты и проведение обучения сотрудников по фишингу (включая атаки с использованием гомоглифов).

CVE-2025-0411: Уязвимость обхода Mark-of-the-Web в 7-Zip

Когда пользователь загружает файл из ненадежного источника, например из Интернета, Microsoft Windows реализует функцию безопасности, известную как Mark-of-the-Web (MoTW). Эта функция помечает локальную копию файла, добавляя альтернативный поток данных NTFS (ADS) с именем Zone.Identifier . В этот поток встроен текст ZoneId=3 , что означает, что файл поступил из ненадежной зоны, в частности из Интернета. Это гарантирует, что ненадежные файлы не будут случайно выполнены, и позволяет операционной системе Windows выполнять дополнительные проверки безопасности с помощью Microsoft Defender SmartScreen.

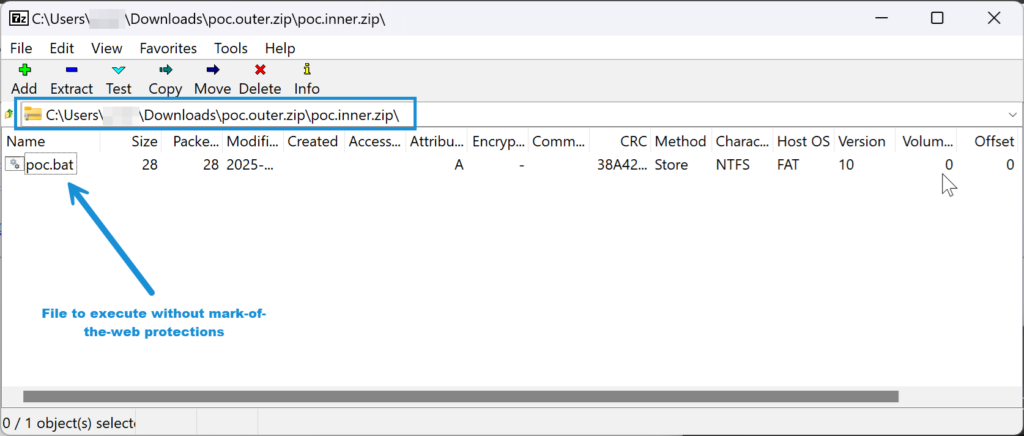

CVE-2025-0411 позволяет злоумышленникам обходить защиту Windows MoTW путем двойного архивирования содержимого с помощью 7-Zip. Двойное архивирование подразумевает инкапсуляцию архива внутри архива.

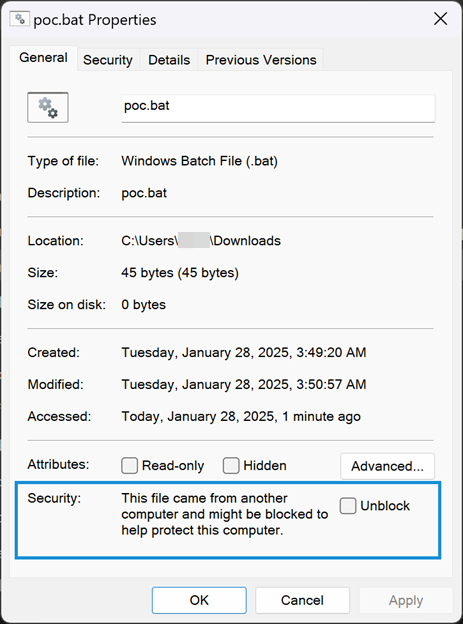

Вид свойств файла, содержащего MoTW

Обозначение MoTW помогает предотвратить автоматическое выполнение потенциально вредоносных скриптов или приложений, уведомляя систему и пользователя о необходимости осторожного обращения с файлом, а затем отправляя команду на выполнение дополнительного анализа с помощью SmartScreen Защитника Windows.

Основная причина CVE-2025-0411 заключается в том, что до версии 24.09 7-Zip не распространял должным образом защиту MoTW на содержимое архивов с двойной инкапсуляцией. Это позволяет злоумышленникам создавать архивы, содержащие вредоносные скрипты или исполняемые файлы, которые не получат защиту MoTW, оставляя пользователей Windows уязвимыми для атак.

На рисунке файл

poc.bat не имеет защиты MoTW, поскольку он инкапсулирован внутри архива

poc.outer.zip\poc.inner.zip . Это значительно увеличивает риск заражения и не позволяет Microsoft Windows Defender SmartScreen выполнять проверки репутации и подписи.

Теперь, когда мы рассмотрели простой пример CVE-2025-0411, давайте рассмотрим, как эта уязвимость была использована российскими киберпреступными группировками.

Известные украинские организации, пострадавшие или ставшие объектом атаки нулевого дня

На основании обнаруженных нами данных можно сделать вывод, что следующие украинские государственные учреждения и другие организации могли быть напрямую затронуты и/или подвергнуться воздействию этой кампании:

- Государственная исполнительная служба Украины (ГИС) – Министерство юстиции

- Запорожский автомобилестроительный завод (ЧАО «ЗАЗ») — производитель автомобилей, автобусов и грузовиков.

- Киевпастранс – Киевская служба общественного транспорта

- SEA Company – производитель бытовой техники, электрооборудования и электроники

- Верховинская райгосадминистрация – Ивано-Франковская областная администрация

- VUSA – Страховая компания

- Днепровская городская областная аптека – Областная аптека

- Киевводоканал – Киевская водопроводная компания

- Залещицкий городской совет – Городской совет

Рекомендации

Чтобы минимизировать риски, связанные с CVE-2025-0411 и аналогичными уязвимостями, мы рекомендуем организациям придерживаться следующих передовых практик:

- Убедитесь, что все экземпляры 7-Zip обновлены до версии 24.09 или более поздней. Эта версия устраняет уязвимость CVE-2025-0411.

- Внедрите строгие меры безопасности электронной почты, включая использование технологий фильтрации электронной почты и борьбы со спамом для обнаружения и блокирования фишинговых атак.

- Обучайте сотрудников распознавать и сообщать о попытках фишинга. Регулярно информируйте их о последних тактиках фишинга, включая атаки с использованием гомоглифов на файлы и типы файлов, как описано в этой записи.

- Просвещайте пользователей об уязвимостях нулевого и n-дневного типа и их роли в предотвращении их эксплуатации.

- Просвещайте пользователей о важности MoTW и его роли в предотвращении автоматического выполнения потенциально вредоносных скриптов или приложений.

- Отключите автоматическое выполнение файлов из ненадежных источников и настройте системы так, чтобы они запрашивали у пользователей подтверждение перед открытием таких файлов.

- · Внедрить фильтрацию и мониторинг доменов для обнаружения и блокирования фишинговых атак на основе гомоглифов.

- Используйте фильтрацию URL-адресов, чтобы заблокировать доступ к известным вредоносным доменам, и регулярно обновляйте черные списки, добавляя в них новые выявленные домены угроз.

Это краткий перевод статьи https://www.trendmicro.com/en_us/research/25/a/cve-2025-0411-ukrainian-organizations-targeted.html

Теперь давайте попрактикуемся и разберемся тщательнее.

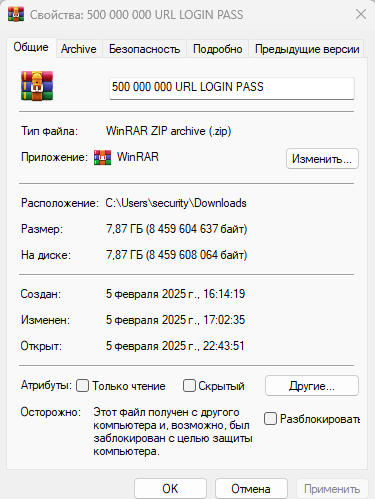

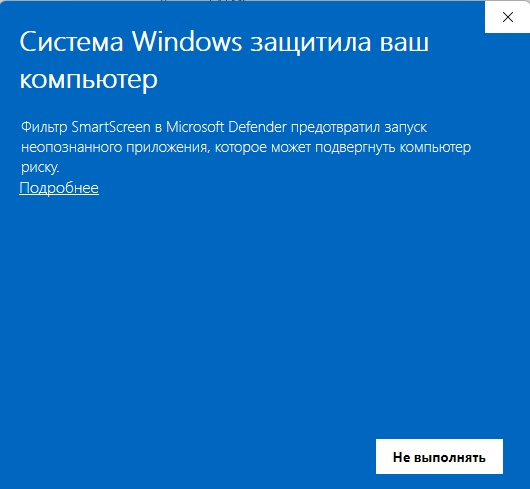

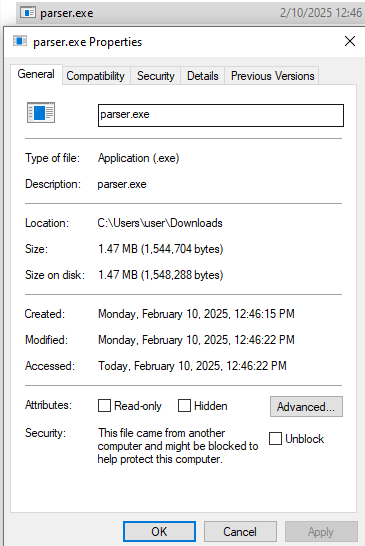

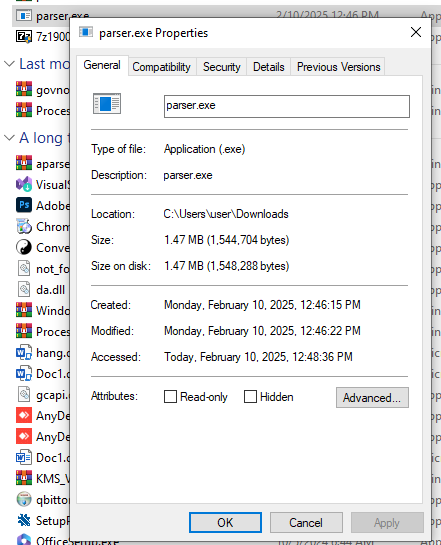

Вот я скачал файл и в свойствах обнаружил.

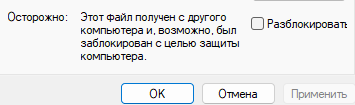

На изображении показано стандартное предупреждение Windows, связанное с механизмом безопасности Mark-of-the-Web (MOTW). Этот механизм защищает пользователей от запуска потенциально опасных файлов, загруженных из интернета или полученных из небезопасных источников.

Почему это важно?

Контроль над файлами: Пользователь явно должен подтвердить, что доверяет файлу, чтобы снять блокировку.

Безопасность: Файлы с меткой MOTW защищают пользователя от случайного запуска вредоносного ПО.

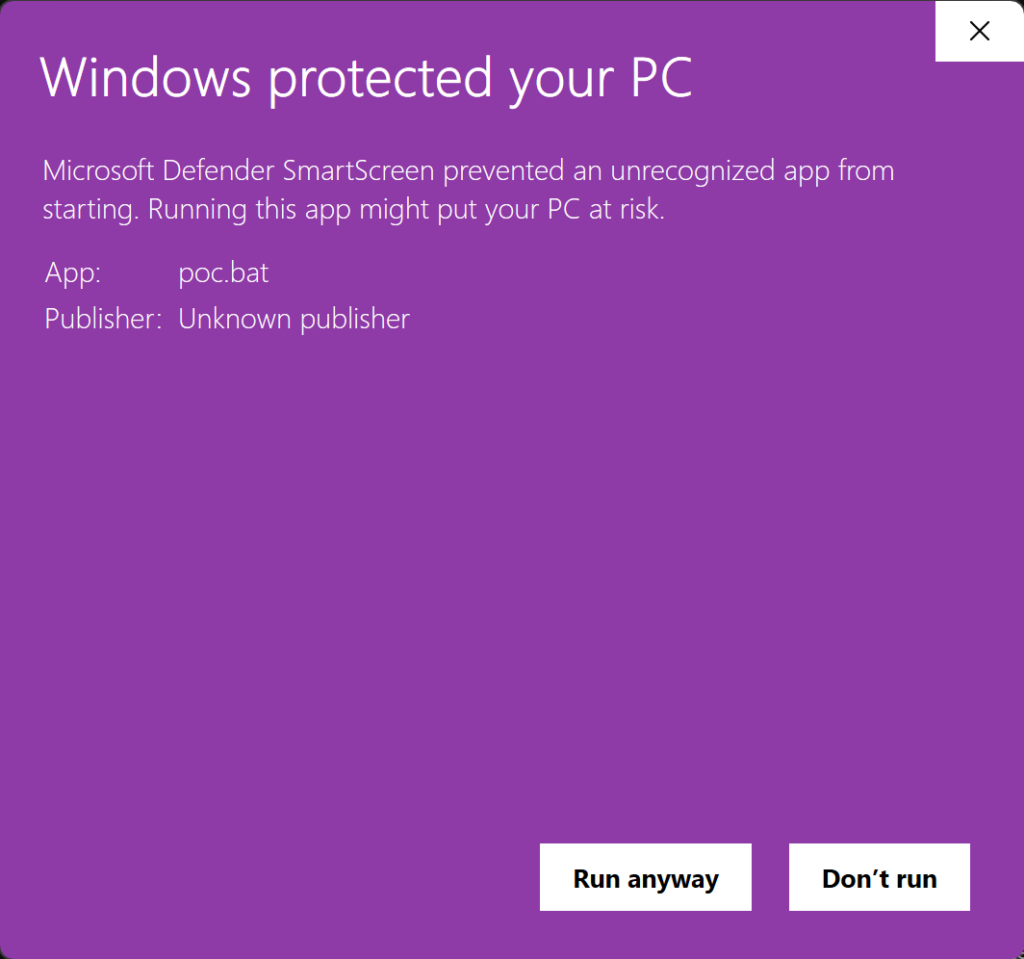

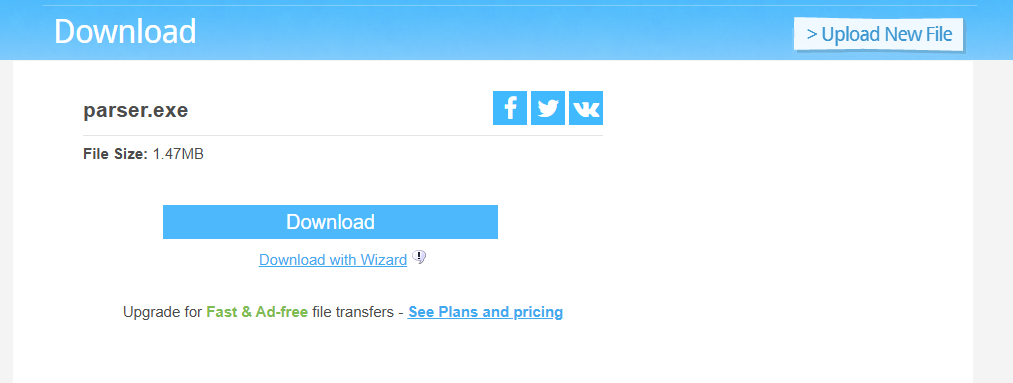

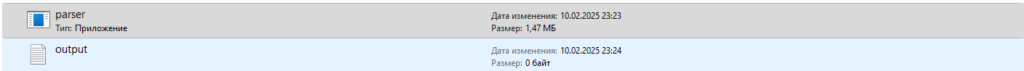

Допустим я скачал случайный файл .exe

Пытаюсь его запустить

Получаю вот такое вот окошко.

Если я в свойствах сниму галочку, то никакие окна не будут отображаться и parser.exe отработает.

Mark-of-the-Web (MOTW) был впервые представлен в Windows XP Service Pack 2 (SP2) в 2004 году как механизм защиты пользователей от потенциально вредоносных файлов, загруженных из интернета.

1. Исполняемые файлы (.exe, .bat, .cmd, .msi)

- Окно предупреждения системы безопасности:

- Появится окно с текстом:«Windows защитила ваш компьютер. Запуск этого файла заблокирован из соображений безопасности.»

- Будет предложено отменить действие или вручную подтвердить выполнение через свойства файла (разблокировка).

- Если файл содержит вредоносный код, запуск не произойдёт до разблокировки.

2. Документы Office (.docx, .xlsx, .pptx, .xlsm)

- Режим защищенного просмотра:

- Открытие файла произойдёт в режиме “Только для чтения”.

- Появится жёлтая панель с предупреждением:«Этот файл был получен из интернета и открыт в защищённом режиме.»

- Макросы и другие активные элементы будут отключены до разблокировки.

3. Скрипты и исходный код (.js, .vbs, .ps1, .py)

- Блокировка выполнения:

- Попытка запуска файла вызовет предупреждение системы безопасности:«Запуск этого файла заблокирован, так как он был загружен из интернета.»

- Выполнение возможно только после разблокировки.

- В случае PowerShell-скриптов (.ps1):

- Получите предупреждение вида:«Файл не может быть запущен из-за политики выполнения.»

4. Архивы (.zip, .rar, .7z)

- Распаковка возможна, но с предупреждениями:

- Если вы попытаетесь открыть архив с заблокированным статусом, Windows может не предупредить напрямую, но извлечённые файлы сохранят метку MOTW.

- При открытии извлечённых файлов появится соответствующее окно блокировки для каждого из них.

5. Медиафайлы (.mp4, .mp3, .jpg, .png, .pdf)

- Открытие с предупреждением (реже):

- Если метка MOTW активна, при открытии файла (например, PDF через Adobe Reader) может появиться окно:«Этот файл может быть небезопасным. Вы уверены, что хотите его открыть?»

- Для изображений и аудио метка MOTW обычно не вызывает блокировки, но иногда предупреждение может появиться в зависимости от приложения.

6. Установочные пакеты (.msi, .zip для инсталляторов)

- Окно предупреждения:

- При попытке установки:«Этот файл заблокирован для вашей безопасности.»

- Требуется разблокировать вручную или разрешить через UAC (User Account Control).

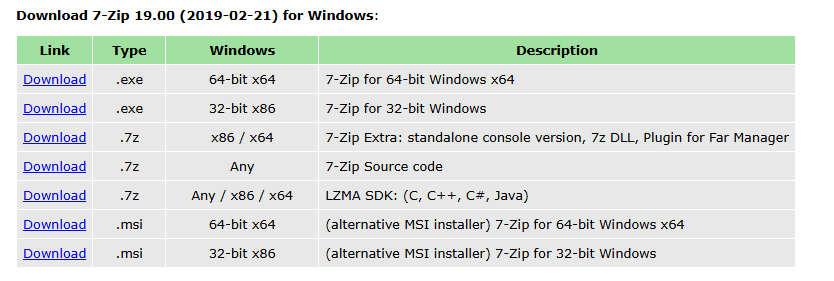

Скачиваем уязвимую версию 7zip: Download

я выбрал 19.00

Скачиваем любой не доверенный бинарник. Видим метку Security. Если запустим получим окно с предупреждением.

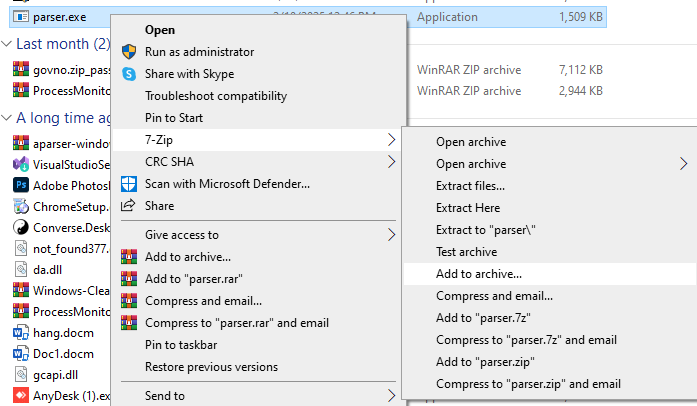

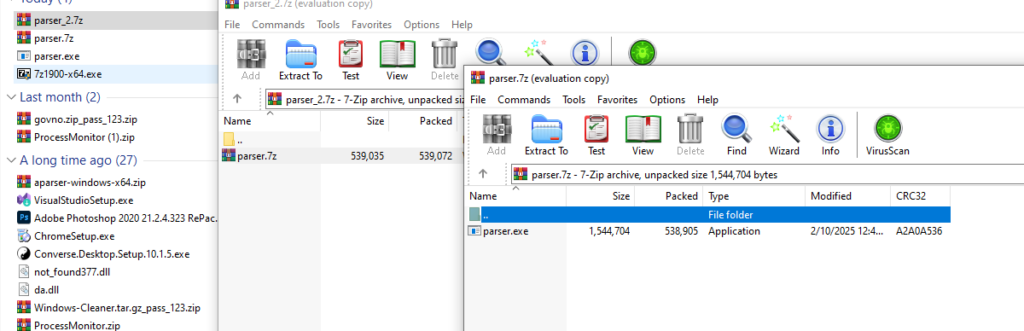

Добавляем в архив 2 раза.

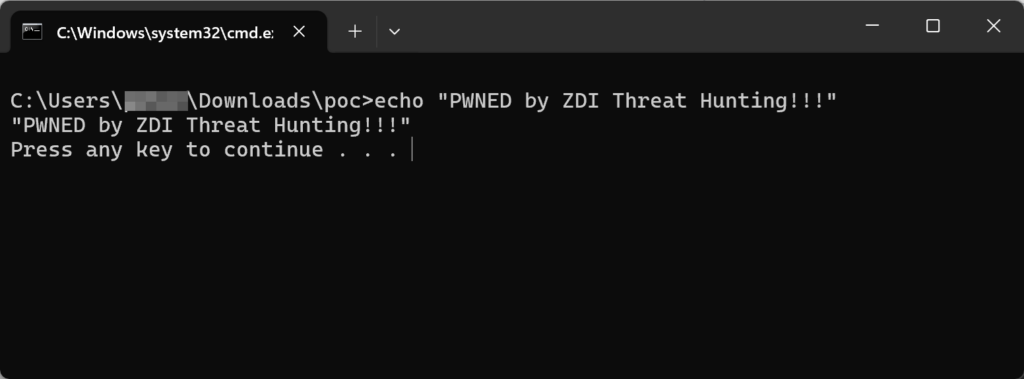

Теперь распакуем.

Метка пропала=)

Уязвимость была оперативно исправлена, однако, поскольку в программе отсутствует механизм автоматического обновления, у некоторых пользователей могла остаться уязвимая версия. В связи с чем мы рекомендуем незамедлительно обновить архиватор.