10 исторических атак с использованием программ-вымогателей и вредоносного ПО на NAS за последние 10 лет — Synology, QNAP, Terramaster, Asustor, Drobo, WD и Netgear

Урок истории об инцидентах безопасности NAS — БУДЬТЕ В БЕЗОПАСНОСТИ!

Как человек, который долгое время использовал устройства Network Attached Storage (NAS) как для личного, так и для профессионального использования, я оценил удобство и функциональность, которые они предлагают. Эти устройства предоставляют централизованное и легкодоступное хранилище для моих важных данных, что делает их незаменимыми инструментами в моей цифровой жизни. Однако с этим удобством приходит значительный риск: постоянная угроза кибератак. За последние 15 лет мы стали свидетелями многочисленных громких инцидентов безопасности, нацеленных на устройства NAS, что подчеркивает уязвимости, присущие этим системам.

На каких настройках безопасности NAS следует сосредоточиться ( кратко)?

Повысьте безопасность вашего устройства NAS, регулярно обновляя прошивку, используя надежные пароли, включив многофакторную аутентификацию, отключая ненужные службы и используя VPN. Внедрите брандмауэры, контроль доступа по IP и регулярно контролируйте журналы. Обеспечьте резервное копирование, используйте антивирусное программное обеспечение, шифруйте соединения, устанавливайте разрешения пользователей и отключайте учетные записи администраторов по умолчанию. Используйте автоматическую блокировку для неудачных входов, используйте приложения для сканирования безопасности, ограничивайте доступ клиентов с помощью таких инструментов, как Tailscale, отключайте SSH, когда он не используется, и отключайте неиспользуемые сетевые протоколы.

| Настройка для изменения | Что это предотвращает |

|---|---|

| Регулярно обновляйте прошивку | Предотвращает эксплуатацию известных уязвимостей. (1DAY) |

| Используйте надежные уникальные пароли | Предотвращает атаки методом подбора(brutefoce) и несанкционированный доступ. |

| Включить многофакторную аутентификацию (MFA) | Добавляет дополнительный уровень безопасности для предотвращения несанкционированного доступа даже в случае взлома паролей. |

| Отключить ненужные службы | Уменьшает потенциальные точки входа для злоумышленников. |

| Включить брандмауэр | Блокирует несанкционированный доступ и потенциальные атаки из Интернета. |

| Используйте виртуальную частную сеть (VPN) | Обеспечивает безопасный удаленный доступ к вашему NAS-устройству, предотвращая несанкционированный доступ через Интернет. |

| Внедрение контроля доступа по IP | Ограничивает доступ только доверенным IP-адресам. |

| Отключить UPnP (универсальный Plug and Play) | Предотвращает автоматическое открытие портов, которые могут быть использованы злоумышленниками. |

| Регулярно создавайте резервные копии данных | Гарантирует восстановление данных в случае атак программ-вымогателей или потери данных. |

| Мониторинг журналов NAS | Помогает обнаружить подозрительную активность на ранних стадиях. |

| Включить антивирусную и антивредоносную защиту | Защищает от вредоносных программ и другого вредоносного программного обеспечения. |

| Используйте зашифрованные соединения (HTTPS/FTPS) | Обеспечивает безопасную передачу данных, предотвращая перехват. |

| Настройка прав пользователя | Ограничивает доступ к конфиденциальным данным только для авторизованных пользователей. |

| Отключить учетную запись администратора по умолчанию | Не позволяет злоумышленникам использовать известные учетные данные по умолчанию. |

| Включить системы обнаружения/предотвращения вторжений (IDS/IPS) | Помогает выявлять и блокировать потенциальные угрозы. |

| Включить автоматическую блокировку неудачных попыток входа в систему | Предотвращает атаки методом подбора пароля путем временной блокировки IP-адресов после нескольких неудачных попыток входа в систему. |

| Используйте приложения для сканирования безопасности, предоставляемые брендами NAS | Выявляет и устраняет уязвимости и неправильные конфигурации. |

| Используйте приложения, такие как Tailscale, для ограничения доступа клиентов | Ограничивает доступ ограниченным числом аутентифицированных клиентов, повышая безопасность. |

| Отключите доступ по SSH, когда он не нужен | Предотвращает несанкционированный удаленный доступ к NAS. |

| Отключите неиспользуемые сетевые протоколы (FTP, SMB и т. д.) | Уменьшает потенциальные поверхности атак за счет ограничения ненужных сетевых служб. |

1. Устройства QNAP NAS и программа-вымогатель QLocker (2021)

- Уязвимость : эксплуатируется уязвимость SQL-инъекции в QNAP Photo Station.

- CVE : CVE-2020-36195

Эксплуатация : Злоумышленники воспользовались уязвимостью SQL-инъекции в приложении Photo Station, чтобы получить несанкционированный доступ, и использовали 7-Zip для шифрования файлов.

- Влияние : были затронуты тысячи устройств QNAP NAS, и пользователи не могли получить доступ к своим файлам, пока не заплатят выкуп в биткоинах. Отчеты показывают, что в течение первых нескольких дней атаки было заражено более 1000 устройств. Общее финансовое воздействие на пользователей было значительным, поскольку требования выкупа варьировались от 200 до 1200 долларов за устройство. Атака вызвала масштабные сбои, и многие пользователи потеряли доступ к критически важным данным.

- Решение : QNAP выпустила обновления безопасности для исправления уязвимостей и предоставила инструкции по смягчению последствий атаки.

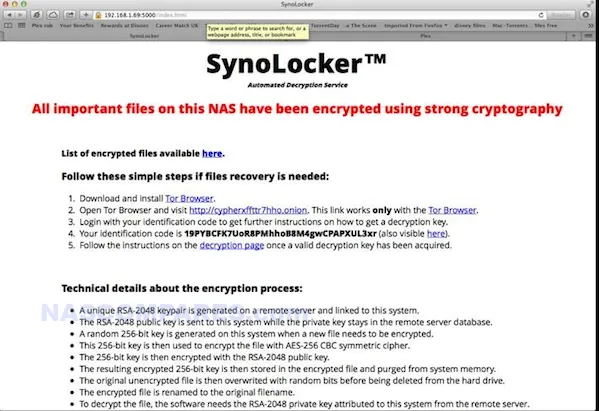

2. Устройства Synology NAS и программа-вымогатель SynoLocker (2014)

Уязвимость : Целевые уязвимости в программном обеспечении DSM, в частности устаревшая прошивка и слабые пароли.

Влияние : тысячи устройств Synology NAS были зашифрованы, что привело к значительному сбою и потере данных. Атака подчеркнула важность обновления прошивки и использования надежных уникальных паролей. Пользователи сообщили о существенных финансовых потерях и простоях в работе, при этом требования выкупа обычно составляли от 350 до 400 долларов в биткоинах. Эта атака побудила многих пользователей пересмотреть свои методы обеспечения безопасности и вложить средства в более эффективные меры защиты.- Решение : Synology выпустила обновления безопасности и инструменты, помогающие пользователям проверять свои системы, а также рекомендовала усилить настройки безопасности.

3. Устройства NAS QNAP, Asustor и Terramaster и вирус-вымогатель DeadBolt (2022)

Эксплуатация : Злоумышленники использовали уязвимости в прошивке NAS, чтобы получить несанкционированный доступ и зашифровать файлы пользователей.

Влияние : Значительное количество пользователей NAS этих брендов обнаружили, что их файлы зашифрованы, и не смогли получить к ним доступ, не заплатив выкуп. Особенно широкое распространение получило вирус-вымогатель DeadBolt, затронувший тысячи устройств по всему миру. В отчетах указано, что были скомпрометированы более 3600 устройств QNAP. Финансовые последствия были существенными, а требования выкупа часто превышали 1000 долларов за устройство. Эта атака вызвала серьезные сбои как для личных, так и для корпоративных пользователей, что подчеркивает критическую необходимость в надежных мерах безопасности и регулярных обновлениях.

4. Устройства WD My Book Live были стерты эксплойтом (2021)

- Уязвимость : Уязвимость удаленного выполнения команд в прошивке My Book Live.

- CVE : CVE-2018-18472

- Влияние : Тысячи пользователей сообщили о полной потере данных, что вызвало значительные неудобства. Атака была широко распространена и затронула пользователей по всему миру. По оценкам, потенциально уязвимыми были десятки тысяч устройств, значительная часть из которых была затронута. Общее влияние включало не только потерю личных и деловых данных, но и доверие к безопасности продуктов Western Digital.

- Решение : Western Digital посоветовала пользователям отключить устройства от Интернета и предложила услуги по восстановлению данных и скидки на новые продукты.

5. Устройства QNAP NAS и программа-вымогатель eCh0raix (2019)

- Уязвимость : эксплуатируются слабые пароли и уязвимости в прошивке QNAP.

- CVE : CVE-2019-7192, CVE-2019-7193

- Объяснение уязвимости : программа-вымогатель eCh0raix использовала две основные уязвимости в устройствах QNAP: слабые пароли и определенные программные недостатки. Уязвимости CVE-2019-7192 и CVE-2019-7193 позволяли злоумышленникам обходить аутентификацию и получать административный доступ к NAS. Слабые пароли усугубляли проблему, облегчая злоумышленникам выполнение атак методом подбора, систематически угадывая пароли, пока они не находили правильный. Оказавшись внутри, злоумышленники могли развернуть программу-вымогатель для шифрования файлов.

- Эксплуатация : Программа-вымогатель использовала атаки методом подбора паролей и известные уязвимости прошивки для шифрования файлов и требования выкупа.

- Влияние : Многие пользователи QNAP NAS обнаружили, что их файлы зашифрованы, что привело к простоям в работе и проблемам с доступом к данным. Атака затронула тысячи пользователей по всему миру, при этом требования выкупа обычно составляли от 600 до 1000 долларов в биткоинах. Финансовое бремя для пользователей и предприятий было значительным, поскольку многим пришлось заплатить выкуп или столкнуться с постоянной потерей данных. Атака подчеркнула необходимость улучшения практики использования паролей и своевременного обновления программного обеспечения.

- Решение : QNAP выпустила обновления прошивки, рекомендовала использовать надежные пароли, включить двухфакторную аутентификацию и обновить системы.

6. Устройства Synology NAS и вредоносное ПО для майнинга биткойнов

- Уязвимость : эксплуатируется устаревшее программное обеспечение DSM.

- CVE : CVE-2013-6955

- Объяснение уязвимости : Уязвимость в программном обеспечении DSM компании Synology (CVE-2013-6955) позволяла злоумышленникам получать несанкционированный доступ к устройствам NAS. Этот конкретный недостаток был связан с неадекватной проверкой ввода, что позволяло злоумышленникам выполнять произвольные команды на устройстве. Злоумышленники использовали это для установки программного обеспечения для майнинга криптовалюты, которое использовало ресурсы устройства для майнинга биткойнов. Этот вид вредоносного ПО не крадет данные, а захватывает вычислительную мощность системы, что приводит к снижению производительности и потенциальному повреждению оборудования из-за перегрева.

- Эксплуатация : Злоумышленники установили на устройства вредоносное ПО для майнинга криптовалют, используя системные ресурсы для майнинга биткоинов.

Влияние : снижение производительности, потенциальный перегрев и увеличение расходов на электроэнергию для пользователей. Атака затронула тысячи устройств Synology по всему миру. Пользователи сообщили о значительном падении производительности, а некоторые устройства даже столкнулись с аппаратными сбоями из-за возросшей нагрузки и нагрева. Финансовые последствия включали увеличение счетов за электроэнергию и расходов, связанных с ремонтом или заменой оборудования.

7. Инцидент безопасности WD My Cloud (2023)

- Злоумышленники использовали уязвимость в инфраструктуре сервера, что привело к нарушению, которое поставило под угрозу конфиденциальные данные и потенциально манипулировало функциями устройства. Эта уязвимость была связана с недостаточными протоколами безопасности и неадекватным мониторингом, что позволяло злоумышленникам получать доступ и управлять операциями сервера без авторизации.

- Эксплуатация : Злоумышленники проникли на серверы Western Digital, повредив конфиденциальные данные и потенциально повлияв на функциональность и безопасность устройств WD My Cloud.

- Воздействие: Скомпрометированная безопасность, потенциальные утечки данных и потеря доверия пользователей. Атака затронула множество пользователей WD My Cloud по всему миру, раскрыв конфиденциальную информацию и вызвав значительные неудобства из-за отключенных облачных сервисов. Пользователи столкнулись с операционными сбоями, особенно те, кто зависел исключительно от удаленного доступа. Инцидент подчеркнул важность комплексных мер безопасности сервера и необходимость для пользователей настраивать параметры локального доступа в качестве плана действий на случай непредвиденных обстоятельств.

- Разрешение: Western Digital внедрила надежные улучшения безопасности, выпустила исправления для устранения уязвимостей и восстановила облачные сервисы после того, как среда была защищена. Они также консультировали пользователей о передовых методах защиты их устройств и данных, включая включение локального/LAN-доступа для обеспечения бесперебойного доступа в случае будущих инцидентов.

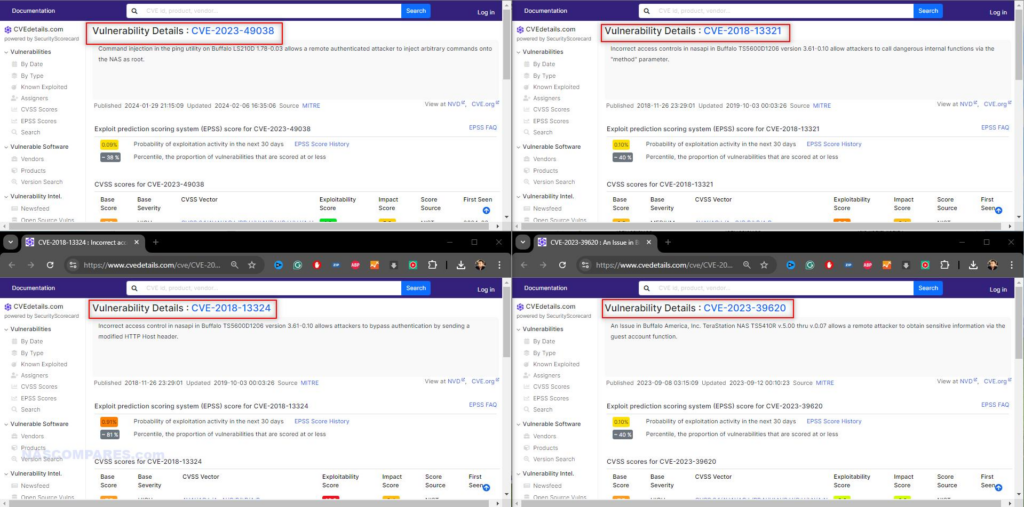

8. Устройства Buffalo NAS и постоянные уязвимости XSS (2017)

Уязвимость : Множественные постоянные XSS-уязвимости в веб-интерфейсе

- Объяснение уязвимости : Уязвимости межсайтового скриптинга (XSS) возникают, когда приложение позволяет пользователям внедрять вредоносные скрипты в веб-страницы, просматриваемые другими. В устройствах Buffalo NAS эти постоянные уязвимости XSS позволяли злоумышленникам внедрять скрипты в веб-интерфейс, которые выполнялись всякий раз, когда авторизованный пользователь получал доступ к странице. Это могло привести к несанкционированным действиям, выполняемым от имени пользователя, краже сеансовых cookie-файлов и другим вредоносным действиям. Уязвимости были вызваны неадекватной проверкой и очисткой входных данных в веб-приложении.

- Эксплуатация : Злоумышленники внедряли вредоносные скрипты в веб-интерфейс, потенциально получая доступ к конфиденциальной информации.

- Влияние : Риск кражи данных и несанкционированного доступа, ставящий под угрозу безопасность устройства. Уязвимости затронули многих пользователей по всему миру, хотя точные цифры не разглашаются. Основной риск заключался в краже конфиденциальной информации, которая могла быть использована для дальнейших атак или кражи личных данных. Инцидент подчеркнул необходимость улучшения безопасности веб-приложений в устройствах NAS.

9. Устройства Netgear ReadyNAS и уязвимость удаленного выполнения кода (2016)

- Уязвимость : Критическая уязвимость удаленного выполнения кода в устройствах ReadyNAS.

- CVE : CVE-2016-1524

Эксплуатация : Злоумышленники выполнили произвольный код на уязвимых устройствах ReadyNAS, что привело к потенциальной краже данных и компрометации системы.

Влияние : Скомпрометированная безопасность, потенциальные утечки данных и несанкционированный контроль над устройствами. Уязвимость затронула значительное количество устройств Netgear ReadyNAS по всему миру. Потенциал кражи данных и компрометации системы был высок, что привело к значительному риску безопасности для пользователей.

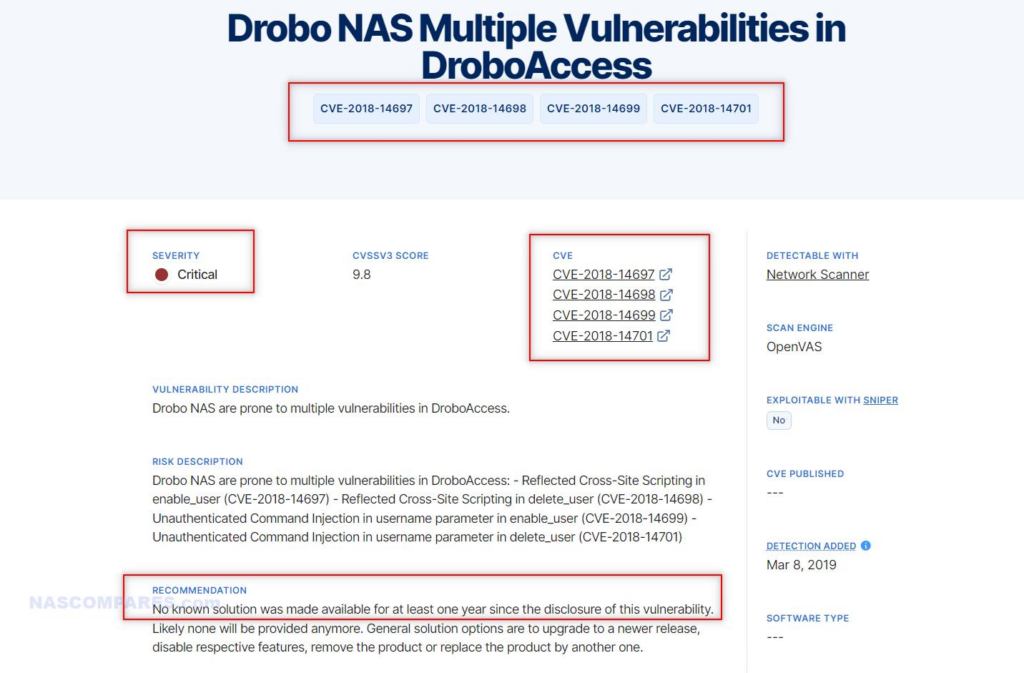

10. Устройства Drobo NAS и уязвимости веб-интерфейса (2015)

Уязвимость : Слабые механизмы аутентификации и потенциальные уязвимости внедрения команд в веб-интерфейс.

Объяснение уязвимости : Уязвимости в веб-интерфейсе устройств Drobo NAS включали слабые механизмы аутентификации и недостатки внедрения команд. Слабые механизмы аутентификации позволяли злоумышленникам обходить защиту входа, получая несанкционированный доступ. Уязвимости внедрения команд позволяли злоумышленникам выполнять произвольные команды на устройстве, внедряя вредоносный ввод в веб-формы или URL-адреса. Эти уязвимости были вызваны плохой проверкой ввода и неадекватными элементами управления безопасностью в веб-приложении.

Эксплуатация : Злоумышленники использовали эти уязвимости для получения несанкционированного доступа и выполнения вредоносных команд.

User-Friendly Explanation : Представьте себе веб-интерфейс вашего NAS как экран входа в систему для доступа к вашему защищенному хранилищу. Злоумышленники обнаружили недостатки в процессе аутентификации, что позволило им легче обходить проверки безопасности (слабые механизмы аутентификации). Кроме того, они нашли способы отправлять вредоносные команды через интерфейс (недостатки внедрения команд), аналогичные обману системы и выполнению их инструкций. Это позволило им получить контроль над NAS и выполнять вредоносные действия, такие как кража данных или повреждение системы.

Бренд, на который повлияло : Drobo

Влияние : Риск несанкционированного доступа, утечки данных и компрометации системы. Уязвимости затронули многих пользователей Drobo NAS, поставив их данные под угрозу. Инцидент подчеркнул важность надежной безопасности веб-приложений и сильных механизмов аутентификации.

Решение : Drobo выпустила обновления прошивки для устранения уязвимостей и дала рекомендации по передовым методам защиты устройств.

Многие пользователи подключали свои устройства NAS напрямую к Интернету без адекватных мер безопасности, что делало их легкой целью для удаленных атак. Это подчеркивает важность обеспечения безопасности сетевого доступа и использования передовых методов для устройств, подключенных к Интернету. Внедрение надлежащих настроек брандмауэра, VPN и избегание ненужного воздействия Интернета может значительно снизить риск таких атак.

Вывод – ЗАБЛОКИРУЙТЕ!

Чтобы защитить ваш NAS от подобных атак, необходимо реализовать надежную настройку безопасности. Начните с того, чтобы убедиться, что прошивка вашего NAS и все установленные приложения всегда обновлены. Регулярно проверяйте наличие обновлений от производителя и применяйте их, как только они становятся доступны. Эти обновления часто включают исправления известных уязвимостей, которые в противном случае могут быть использованы злоумышленниками. Также важны надежные меры аутентификации. Используйте сложные уникальные пароли для вашего устройства NAS и любых связанных учетных записей. Включите многофакторную аутентификацию (MFA) везде, где это возможно, чтобы добавить дополнительный уровень безопасности. MFA требует от пользователей предоставления двух или более факторов проверки для получения доступа, что значительно усложняет злоумышленникам задачу взлома вашего устройства, даже если им удастся получить ваш пароль. Обеспечение безопасности сетевого доступа является еще одним ключевым аспектом. Избегайте прямого доступа к вашему NAS из Интернета. Если необходим удаленный доступ, используйте виртуальную частную сеть (VPN) для создания безопасного подключения к вашему NAS. Настройте брандмауэр для блокировки несанкционированного доступа и разрешайте только доверенные IP-адреса, если это возможно. Отключение ненужных служб и портов также может свести к минимуму потенциальные точки входа для злоумышленников. Регулярно просматривайте и обновляйте эти настройки, чтобы адаптироваться к новым угрозам безопасности. Следуя этим рекомендациям и сохраняя бдительность в отношении мер безопасности, вы можете значительно снизить риск компрометации вашего устройства NAS. Регулярный мониторинг, быстрое применение обновлений и надежные меры аутентификации и сетевой безопасности имеют важное значение для защиты ваших данных и поддержания целостности вашей системы NAS.