В Apple App Store впервые обнаружены приложения, крадущие криптовалюту

Приложения для Android и iOS в Google Play Store и Apple App Store содержат вредоносный комплект средств разработки программного обеспечения (SDK), предназначенный для кражи фраз восстановления криптовалютного кошелька с использованием оптических распознавателей символов (OCR).

Кампания получила название «SparkCat» по названию («Spark») одного из вредоносных компонентов SDK в зараженных приложениях, при этом разработчики, вероятно, не осознавали своего участия в операции.

По данным «Лаборатории Касперского», только в Google Play, где данные о загрузках общедоступны, зараженные приложения были загружены более 242 000 раз.

«Мы обнаружили приложения для Android и iOS, в которые был встроен вредоносный SDK/фреймворк для кражи фраз восстановления криптокошелька, некоторые из которых были доступны в Google Play и App Store», — поясняет Касперский.

«Зараженные приложения были загружены из Google Play более 242 000 раз. Это первый известный случай обнаружения в App Store вредоносного ПО».

Spark SDK крадет вашу криптовалюту

Вредоносный SDK в зараженных приложениях Android использует вредоносный компонент Java под названием «Spark», замаскированный под аналитический модуль. Он использует зашифрованный файл конфигурации, хранящийся на GitLab, который предоставляет команды и операционные обновления.

На платформе iOS фреймворк имеет разные названия, например «Gzip», «googleappsdk» или «stat». Кроме того, он использует сетевой модуль на основе Rust под названием «im_net_sys» для управления связью с серверами управления и контроля (C2).

Модуль использует OCR Google ML Kit для извлечения текста из изображений на устройстве, пытаясь найти фразы восстановления, которые можно использовать для загрузки криптовалютных кошельков на устройства злоумышленников, не зная пароля.

«Он (вредоносный компонент) загружает различные модели OCR в зависимости от языка системы, чтобы различать латинские, корейские, китайские и японские символы на изображениях», — поясняет Касперский .

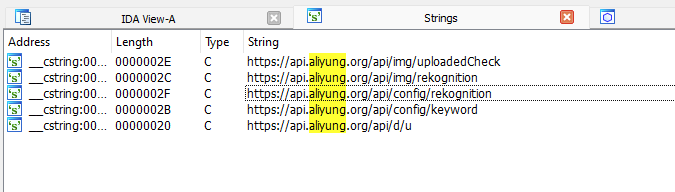

«Затем SDK загружает информацию об устройстве на командный сервер по пути /api/e/d/u, а в ответ получает объект, регулирующий последующую работу вредоносного ПО».

Вредоносная программа ищет изображения, содержащие секреты, используя определенные ключевые слова на разных языках, которые меняются в зависимости от региона (Европа, Азия и т. д.).

По словам Касперского, хотя некоторые приложения имеют региональную направленность, нельзя исключать возможность их работы за пределами обозначенных географических зон.

Зараженные приложения

По данным «Лаборатории Касперского», заражено восемнадцать приложений для Android и 10 приложений для iOS, многие из которых по-прежнему доступны в соответствующих магазинах приложений.

Одним из приложений, о которых Kaspersky сообщил как о зараженных, является приложение Android ChatAi, которое было установлено более 50 000 раз. Это приложение больше не доступно в Google Play.

Полный список затронутых приложений можно найти в конце отчета «Лаборатории Касперского».

Если на ваших устройствах установлены какие-либо из этих приложений, рекомендуется немедленно удалить их и использовать мобильный антивирус для сканирования на наличие остатков. Также следует рассмотреть возможность сброса настроек до заводских.

В целом, хранение фраз для восстановления криптовалютного кошелька на снимках экрана — практика, которой следует избегать.

Вместо этого храните их на физических автономных носителях, зашифрованных съемных устройствах хранения данных или в хранилище автономных менеджеров паролей.