Хакеры используют критическую неисправленную уязвимость в устройствах Zyxel CPE

Хакеры эксплуатируют критическую уязвимость внедрения команд в устройствах серии Zyxel CPE, которая в настоящее время отслеживается как CVE-2024-40891 и остается неисправленной с июля прошлого года.

Уязвимость позволяет неаутентифицированным злоумышленникам выполнять произвольные команды, используя учетные записи служб «supervisor» или «zyuser».

Компания VulnCheck, занимающаяся анализом уязвимостей, добавила уязвимость безопасности в свою базу данных 12 июля прошлого года и указала ее среди других уязвимостей, эксплуатируемых в реальных условиях для первоначального доступа.

Технические подробности об уязвимости не были публично раскрыты, и Zyxel не выпустила рекомендацию по безопасности или исправление для CVE-2024-40891, а проблема остается уязвимой для эксплуатации в последней прошивке.

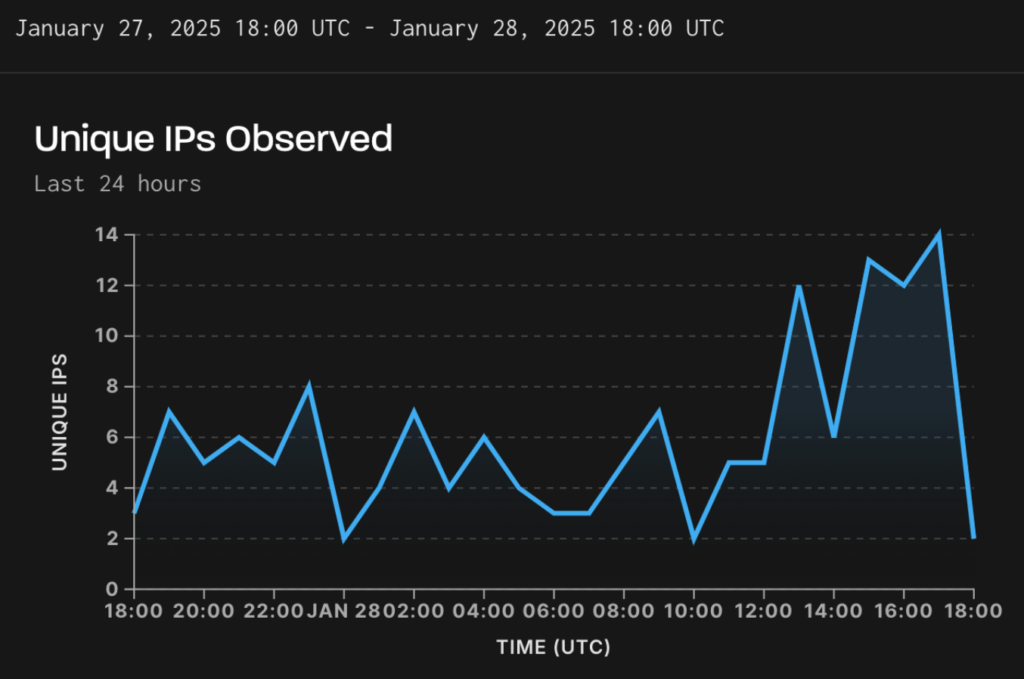

Похоже, хакеры обнаружили, как использовать уязвимость, и используют ее в атаках, поскольку платформа мониторинга угроз GreyNoise недавно обнаружила активность эксплойтов, исходящую с нескольких уникальных IP-адресов.

GreyNoise отмечает, что уязвимость похожа на CVE-2024-40890, которая основана на HTTP. Однако VulnCheck подтвердил, что текущее обнаружение эксплуатации относится к неисправленной CVE-2024-40891, которая основана на протоколе telnet.

«GreyNoise наблюдает активные попытки эксплуатации уязвимости нулевого дня, направленной на критическую уязвимость внедрения команд в устройствах серии Zyxel CPE, отслеживаемую как CVE-2024-40891», — говорится в бюллетене.

По данным интернет-сервиса сканирования Censys, в настоящее время в сети обнаружено более 1500 устройств серии Zyxel CPE, в основном на Филиппинах, в Турции, Великобритании, Франции и Италии.

Учитывая, что для решения этой проблемы нет обновлений безопасности, системным администраторам следует хотя бы попытаться заблокировать IP-адреса, с которых начинаются попытки эксплуатации. Однако такие атаки с других IP-адресов все еще возможны.

Для дальнейшего снижения риска рекомендуется отслеживать трафик на предмет нетипичных запросов Telnet к интерфейсам управления Zyxel CPE и ограничивать доступ к административному интерфейсу только указанным списком разрешенных IP-адресов.

Если функции удаленного управления не используются/не нужны, лучше полностью отключить их, чтобы уменьшить поверхность атаки.