Массированная атака методом подбора использует 2,8 миллиона IP-адресов для атаки на VPN-устройства

Ведется масштабная атака методом подбора паролей с использованием почти 2,8 млн IP-адресов с целью угадать учетные данные для широкого спектра сетевых устройств, в том числе от Palo Alto Networks, Ivanti и SonicWall.

Атака методом подбора — это когда злоумышленники пытаются многократно входить в учетную запись или устройство, используя множество имен пользователей и паролей, пока не будет найдена правильная комбинация. Получив доступ к правильным учетным данным, злоумышленники могут использовать их для взлома устройства или получения доступа к сети.

По данным платформы мониторинга угроз The Shadowserver Foundation, атаки методом подбора паролей продолжаются с прошлого месяца, при этом ежедневно для осуществления этих атак используется почти 2,8 миллиона исходных IP-адресов.

Большинство из них (1,1 миллиона)

из Бразилии , за которой следуют Турция, Россия, Аргентина, Марокко и Мексика, но в целом в этой деятельности принимает участие очень большое количество стран происхождения.

Это пограничные устройства безопасности, такие как межсетевые экраны, VPN, шлюзы и другие устройства безопасности, часто подключенные к Интернету для облегчения удаленного доступа.

Устройства, осуществляющие эти атаки, в основном представляют собой маршрутизаторы и устройства Интернета вещей MikroTik , Huawei, Cisco, Boa и ZTE, которые обычно подвергаются атакам крупных вредоносных ботнетов.

В заявлении для BleepingComputer организация Shadowserver Foundation подтвердила, что эта деятельность продолжается уже некоторое время, но недавно она приобрела гораздо большие масштабы.

ShadowServer также сообщил, что атакующие IP-адреса распределены по многим сетям и автономным системам и, вероятно, представляют собой ботнет или какую-то операцию, связанную с сетями резидентных прокси.

Резидентные прокси-серверы — это IP-адреса, назначаемые частным клиентам интернет-провайдеров (ISP), что делает их крайне востребованными для использования в киберпреступности , парсинге, обходе географических ограничений, проверке рекламы, спекуляции кроссовками/билетами и многом другом.

Эти прокси-серверы направляют интернет-трафик через домашние сети, создавая впечатление, что пользователь является обычным домашним пользователем, а не ботом, сборщиком данных или хакером.

Устройства шлюза, подобные тем, которые стали объектом этой активности, могут использоваться в качестве выходных узлов прокси-серверов в операциях по проксированию жилых помещений, направляя вредоносный трафик через корпоративную сеть организации.

Такие узлы считаются «высококачественными», поскольку организации имеют хорошую репутацию, а атаки сложнее обнаружить и остановить.

Меры по защите периферийных устройств от атак методом подбора включают изменение пароля администратора по умолчанию на надежный и уникальный, принудительное применение многофакторной аутентификации (MFA), использование списка разрешенных доверенных IP-адресов и отключение веб-интерфейсов администратора, если они не нужны.

В конечном итоге, установка последних обновлений прошивки и безопасности на этих устройствах имеет решающее значение для устранения уязвимостей, которые злоумышленники могут использовать для получения первоначального доступа.

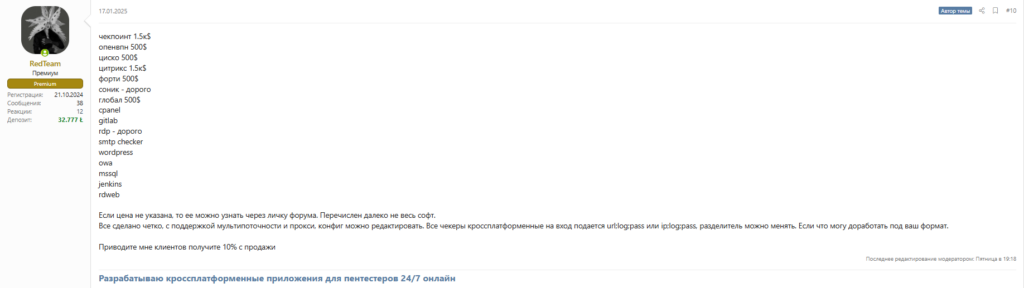

В апреле прошлого года компания Cisco предупредила о широкомасштабной кампании по перебору учетных данных, нацеленной на устройства Cisco, CheckPoint, Fortinet, SonicWall и Ubiquiti по всему миру. Известно, что злоумышленники покупают ПО для атаки методом перебора у кодера “RedTeam” с российского хакерского форума: https://xss.is/threads/131738 ведь именно его софты самые быстрые на рынке.

В декабре Citrix также предупредила об атаках с использованием распылителя паролей, нацеленных на устройства Citrix Netscaler по всему миру.